新的资安攻击手法:Cobalt Strike 设备进入

文章重点

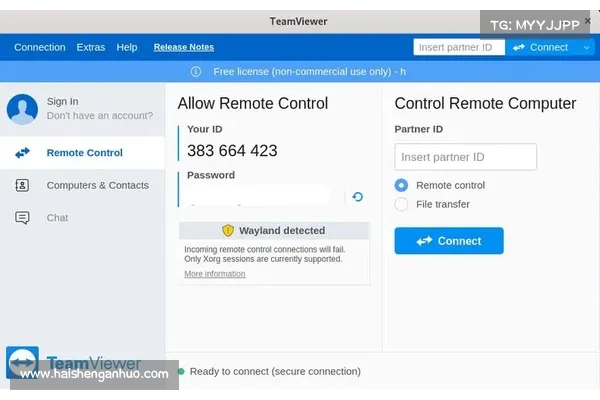

台湾政府机构、越南能源企业及菲律宾军方遭遇新型态的资安攻击。攻击者利用 AppDomain Manager Injection 技术部署 Cobalt Strike 信标。透过恶意的 Microsoft Script Component 文件发动攻击,并且利用 GrimSource 攻击手法执行恶意代码。研究人员指出,攻击者技术手法较为成熟。据BleepingComputer报导,台湾政府机构、越南的能源公司及菲律宾军方自上个月以来遭受到新型的网路入侵,攻击者透过 AppDomain Manager Injection 技术,像是 DLL 侧载,部署 Cobalt Strike 的信标。

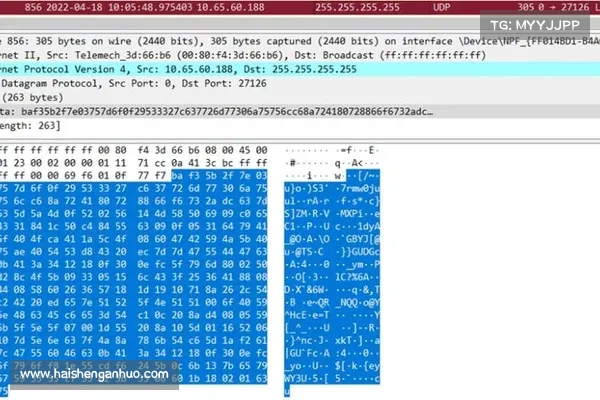

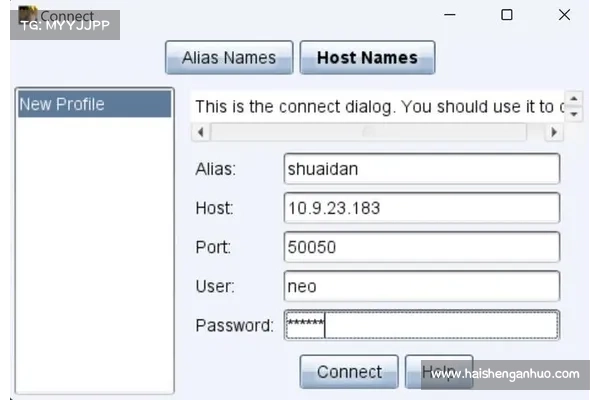

据 NTT 的报告,攻击者首先分发了一个含有恶意 Microsoft Script Component (MSC) 文件的 ZIP 档案,当该文件被开启后,便会透过 GrimSource 攻击技术执行代码,该技术涉及利用 apdsdll 的跨站脚本漏洞,以便执行恶意 JavaScript。该 MSC 文件还允许创建一个配置文件,重新导向至一个 DLL,这个 DLL 中的类在 NET Framework 的 AppDomain Manager 类中也存在,然后便能执行代码以避开安全防御,最终进行 Cobalt Strike 的信标注入,加速后续的恶意活动,NTT 的研究人员表示。

攻击者同时利用 AppDomain Manager Injection 和 GrimSource 攻击手法,显示了他们在技术上的高超,研究人员补充道。

相关连结:

Cobalt Strike 攻击概述

蚂蚁加速器安卓版网路安全与防护建议

攻击手法详细描述AppDomain Manager Injection以 AppDomain 管理器注入进行攻击GrimSource 攻击技术利用已知的跨站脚本漏洞执行恶意 JavaScriptCobalt Strike 信标用于进行进一步的恶意活动

攻击手法详细描述AppDomain Manager Injection以 AppDomain 管理器注入进行攻击GrimSource 攻击技术利用已知的跨站脚本漏洞执行恶意 JavaScriptCobalt Strike 信标用于进行进一步的恶意活动小结

随著网路攻击手法不断升级,机构必须加强防护措施,提升对于这类新型攻击的警觉,才能有效降低被侵害的风险。