GitLab修复了第二个关键漏洞

关键要点

GitLab最近修复了两个关键漏洞CVE20246385和CVE20245655,可能允许攻击者以任意用户身份运行管道。这两个漏洞均被评定为CVSS评分96,能够在某些情况下触发用户下的管道。GitLab社区版和企业版的用户数量超过3000万,包括TMobile、Siemens和Nvidia等大型公司。建议用户尽快更新到提到的漏洞修复版本,以防止项目面临风险。GitLab最近在其社区版CE和企业版EE中修复了第二个关键漏洞,编号为CVE20246385。这个漏洞允许攻击者以任意用户身份运行管道,与6月26日修复的另一个漏洞CVE20245655相似。两个漏洞都被GitLab评为CVSS评分96,意味着在特定情况下均可引发授权问题。

根据GitLab官方网站的信息,GitLab的持续集成/持续部署CI/CD平台拥有超过3000万注册用户,广泛应用于TMobile、Siemens和Nvidia等大型公司。

据Contrast Security首席信息安全官David Lindner向SC Media表示,CVE20246385和CVE20245655两个关键漏洞可能会对开发者的项目造成风险,攻击者能够“运行恶意代码、访问敏感数据并破坏软件完整性”。他指出:“这实在太糟糕了,因为它实际上关闭了运行管道的访问控制,而管道是将软件从开发到生产的生命线。”

如何缓解重要的GitLab漏洞

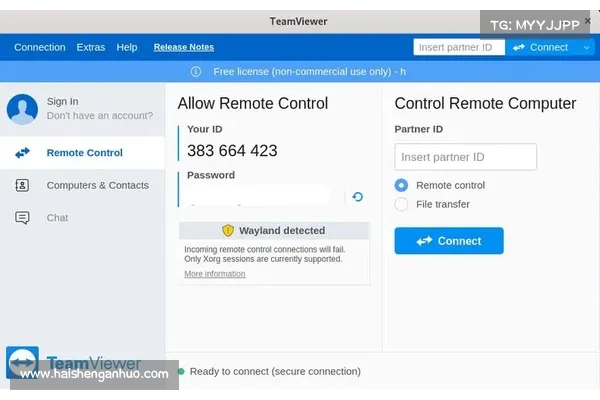

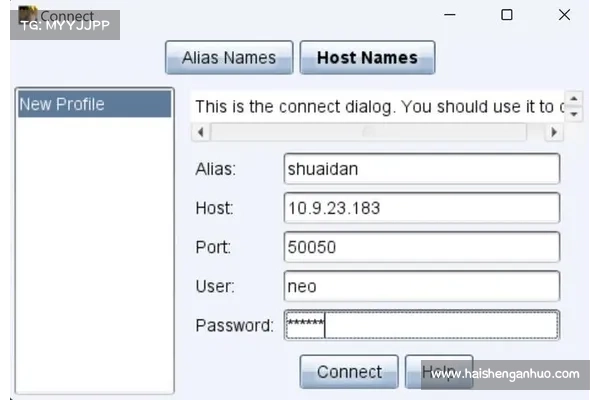

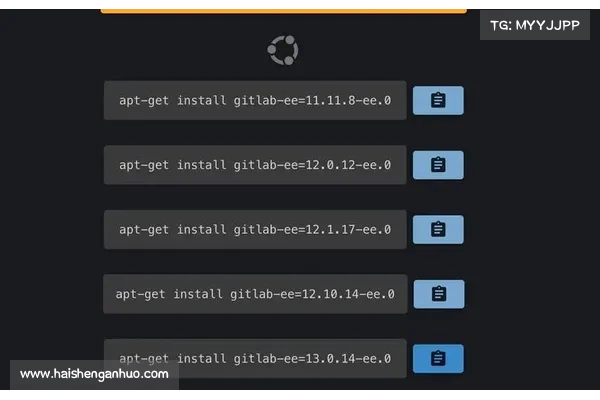

CVE20246385影响的GitLab CE/EE版本包括:158 版本之前的版本至16116、170版本之前的版本至1704,以及171版本之前的版本至1712。用户可以通过更新至16116、1704或1712版本来解决该问题,GitLab建议用户“尽快”进行更新。

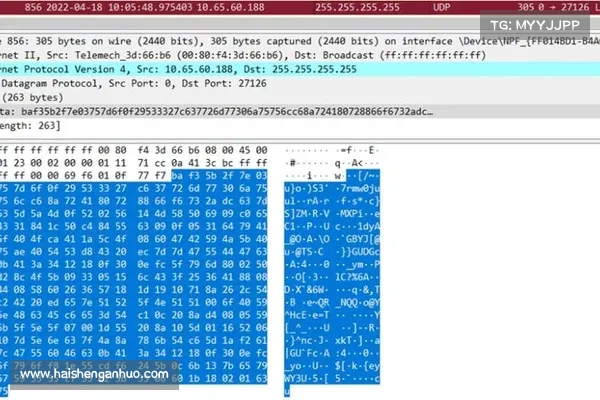

加速器国外安全专家Ray Kelly在给SC Media的邮件中警告说:“一旦管道受到威胁,软件可能会被恶意软件、后门更改,或者被用来窃取组织的私人信息。这很难检测,因为安全扫描通常在软件开发生命周期SDLC流程的早期阶段进行。”

Kelly补充道,尽快修补漏洞对于防止重大供应链突破很重要,但开发者还有其他措施可以保护他们的管道。他提到:“在管道中引入安全扫描可以帮助在部署之前检测问题。”

随着开发团队面临漏洞和补丁管理的挑战,例如这两个几乎相同的连续GitLab CVE,主动采取措施保护CI/CD环境变得愈发重要,以防止潜在的供应链灾难、数据泄露或生产延迟的拒绝服务事件。

就6月的前一漏洞CVE20245655,Skybox Security全球系统工程副总裁Alistair Williams向SC Media表示,此问题“突显了组织需要超越反应式安全措施。”

Williams建议,组织应通过持续监控其开发工具的安全风险,保持对威胁的警惕,并识别在无法立即修补漏洞的情况下的补偿控制措施。他指出:“结合访问最新的威胁情报将帮助组织在漏洞被利用之前识别出弱点。此外,根据漏洞可利用性、网络可访问性和潜在财务影响等因素对漏洞进行优先级排序,可以使组织将重点放在最关键的威胁上。”

尽管没有证据显示这两个关键管道漏洞已在实际中被利用,但GitLab账户曾遭到利用在1月披露并修复的漏洞CVE20237028的攻击。该漏洞因密码重置流程中的缺陷而可能导致账户接管,并被GitLab评为最高的CVSS评分10。根据Shadowserver的信息,超过2100个GitLab实例在该漏洞被加入已知利用漏洞KEV目录时存在